Gigaset C610 IP am Telekom VoIP Anschluß

Robin (Diskussion | Beiträge) (→IPFW Firewall Regeln FreeBSD 10.0 (Fragmentierung / Reassemblierung / NAT)) |

Robin (Diskussion | Beiträge) |

||

| Zeile 1: | Zeile 1: | ||

| + | = Linphone und Telekom VoIP = |

||

| + | |||

| + | Folgendes muß in den Kontoeinstellungen von Linphone eingetragen werden: |

||

| + | |||

| + | Ihre SIP-Identität: sip:<Rufnummer>@tel.t-online.de |

||

| + | SIP-Proxy-Adresse: <sip:tel.t-online.de> |

||

| + | |||

| + | <Rufnummer> ist die Rufnummer samt Vorwahl. |

||

| + | |||

= Gigaset C610IP am "All-IP" / VoIP Anschluß der Telekom = |

= Gigaset C610IP am "All-IP" / VoIP Anschluß der Telekom = |

||

Version vom 5. Juni 2016, 12:50 Uhr

Inhaltsverzeichnis |

Linphone und Telekom VoIP

Folgendes muß in den Kontoeinstellungen von Linphone eingetragen werden:

Ihre SIP-Identität: sip:<Rufnummer>@tel.t-online.de SIP-Proxy-Adresse: <sip:tel.t-online.de>

<Rufnummer> ist die Rufnummer samt Vorwahl.

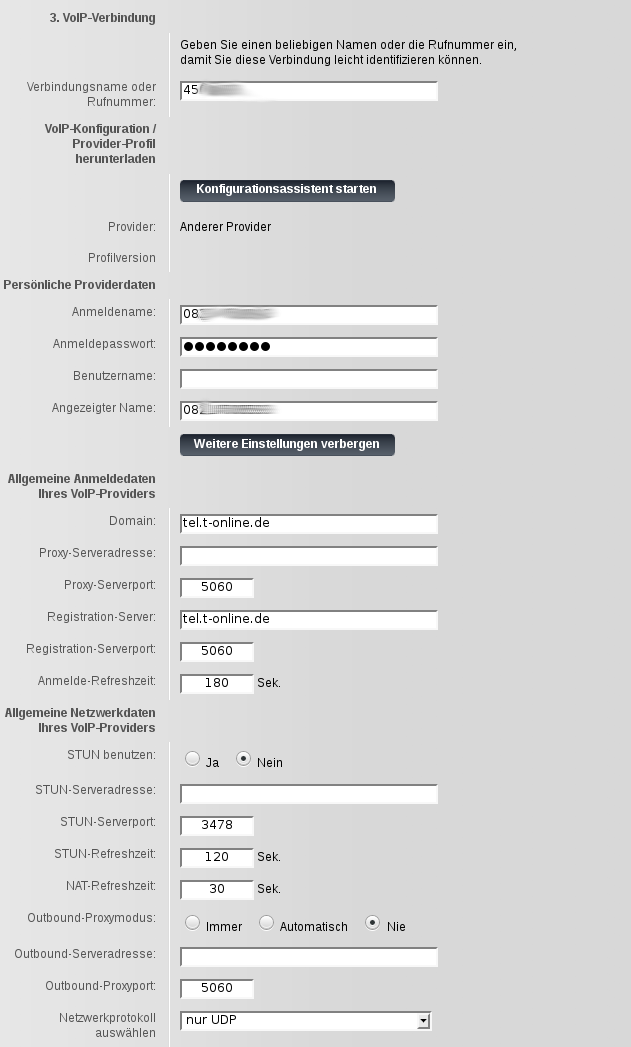

Gigaset C610IP am "All-IP" / VoIP Anschluß der Telekom

Es gab teilweise Probleme mit der Erreichbarkeit meines Gigaset C610 IP an einem Telekom VoIP Anschluß. Bei einem Anruf des Telefons passierte einfach nichts.

Aufgrund der Hinweise von hier:

http://www.sipgate.de/team/faq/article/689/Siemens_Gigaset_Portweiterleitung

habe ich

1. den STUN Server deaktiviert

2. Port Forwarding aktiviert (bzw. dynamische Regeln in der IPFW definiert)

3. aktuelle Firmware sollte drauf sein - hier: Firmware-Version: 42.209 (422090000000 / V42.00)

Neueste Firmware (Stand 07 / 2015): 42.215 (422150000000 / V42.00)

anschließend konnte ich keine Probleme mehr feststellen.

Wie das Port Forwarding einzurichten ist, steht auch im ausführlichen Handbuch des Gigasets.

In der Weboberfläche des Gigasets unter:

Einstellungen -> Telefonie -> Weitere VoIP Einstellungen Listen Ports für VoIP-Verbindungen Zufällige Ports benutzen: Nein SIP-Port: 5060 RTP-Port: 5004 - 5020

Für diese Ports im Router ein Forwarding von UDP Paketen zu der IP-Adresse des Gigasets einrichten. Bei mehreren IP-Telefonen im gleichen LAN müssen die Ports ggf. angepasst werden.

Links

- http://steve-r.de/2014/10/gigaset-c610-ip-telekom-ip-telefonie/

- https://teamwork.gigaset.com/gigawiki/display/GPPPO/Firmware+N510+IP+PRO

IPFW Firewall Regeln FreeBSD 10.0 (Fragmentierung / Reassemblierung / NAT)

Ein Hinweis bzgl. IPFW Firewall unter FreeBSD (10.0).

Hier kam es zum Paket bzw.Fragmentverlust wenn NAT bei IPFW eingeschaltet ist. Folgende Regel (Reassemblierung) ganz am Anfang des Regelwerks hat das Problem behoben:

ipfw add reass ip4 from any to any in

Beispielskript für ein Regelwerk:

#!/bin/sh - # # # ################ Start of IPFW rules file ############################### # Flush out the list before we begin. ipfw -q -f flush # # Set rules command prefix cmd="ipfw -q add" pif=ng0 skiponat="skipto 06420" # # # # Grundsaetzlich bei NAT: # eingehende Pakete (Internet -> LAN) 1. NAT anwenden 2. FW Regeln anwenden # ausgehende Pakete (LAN -> Internet) 1. FW Regeln anwenden 2. NAT anwenden # # reassemble packet fragments # $cmd reass all from any to any in # breaks ipv6! $cmd reass ip4 from any to any in # ipv4 only! else packet/fragment loss after NAT # # # $cmd 00316 allow all from any to any frag via re0 $cmd 00318 allow ip6 from any to any # via $pif # allow ipv6 # ipfw -q nat 1 config if $pif unreg_only reset # NAT rule # $cmd 04110 nat 1 ip4 from any to any in via $pif # for incoming ipv4 packets $cmd 04120 check-state # check state for incoming packets / SIP traffic $cmd 04130 deny log ip4 from any to any 5060 in via $pif # deny SIP for non dynamic rules # # outbound packets $cmd 04200 $skiponat ip from any to any 5060 out via $pif keep-state # allow outgoing traffic sip port 5060 $cmd 04210 $skiponat ip from any to any out via $pif # # Deny all inbound traffic from non-routable reserved address spaces $cmd 04290 allow ip from any to any via lo0 # allow loopback $cmd 04300 deny log all from 192.168.0.0/16 to any in via $pif #RFC 1918 private IP $cmd 04301 deny log all from 172.16.0.0/12 to any in via $pif #RFC 1918 private IP $cmd 04302 deny log all from 10.0.0.0/8 to any in via $pif #RFC 1918 private IP $cmd 04303 deny log all from 127.0.0.0/8 to any in via $pif #loopback $cmd 04304 deny log all from 0.0.0.0/8 to any in via $pif #loopback $cmd 04305 deny log all from 169.254.0.0/16 to any in via $pif #DHCP auto-config $cmd 04306 deny log all from 192.0.2.0/24 to any in via $pif #reserved for docs $cmd 04307 deny log all from 204.152.64.0/23 to any in via $pif #Sun cluster interconnect # $cmd 06420 nat 1 ip4 from any to any out via $pif # for outgoing ipv4 packets # Allow ipv4 and ipv6 all $cmd 65534 allow ip from any to any

In der Datei /etc/sysctl.conf den Timeout für dynamische ipfw Regeln (UDP) erhöhen (wegen SIP Datenverkehr):

net.inet.ip.fw.dyn_udp_lifetime="300"

Das Problem tritt bei Nutzung des "User PPP" nicht auf. Der Durchsatz ist allerdings gering (16 MBit/s an einem VDSL 100 Anschluß).

MPD schafft den Durchsatz von 100 Mbit/s, es kam zu Paketverlusten wenn NAT aktiviert war.

Mit natd ist die Performance ähnlich wie bei user PPP.

Der Paketverlust tritt auf wenn der Sender zwei fragmentierte Pakete schickt. Der BRAS muß aufgrund der PPP Enkapsulierung das "große" Paket erneut fragmentieren. Am VDSL Router kommen nun drei Pakete an. Ohne die erste Regel:

ipfw add reass ip4 from any to any in

wird das dritte Paket verworfen (zwischen PPPoE Eingang und PPP Interface Ausgang wenn NAT aktiviert ist).